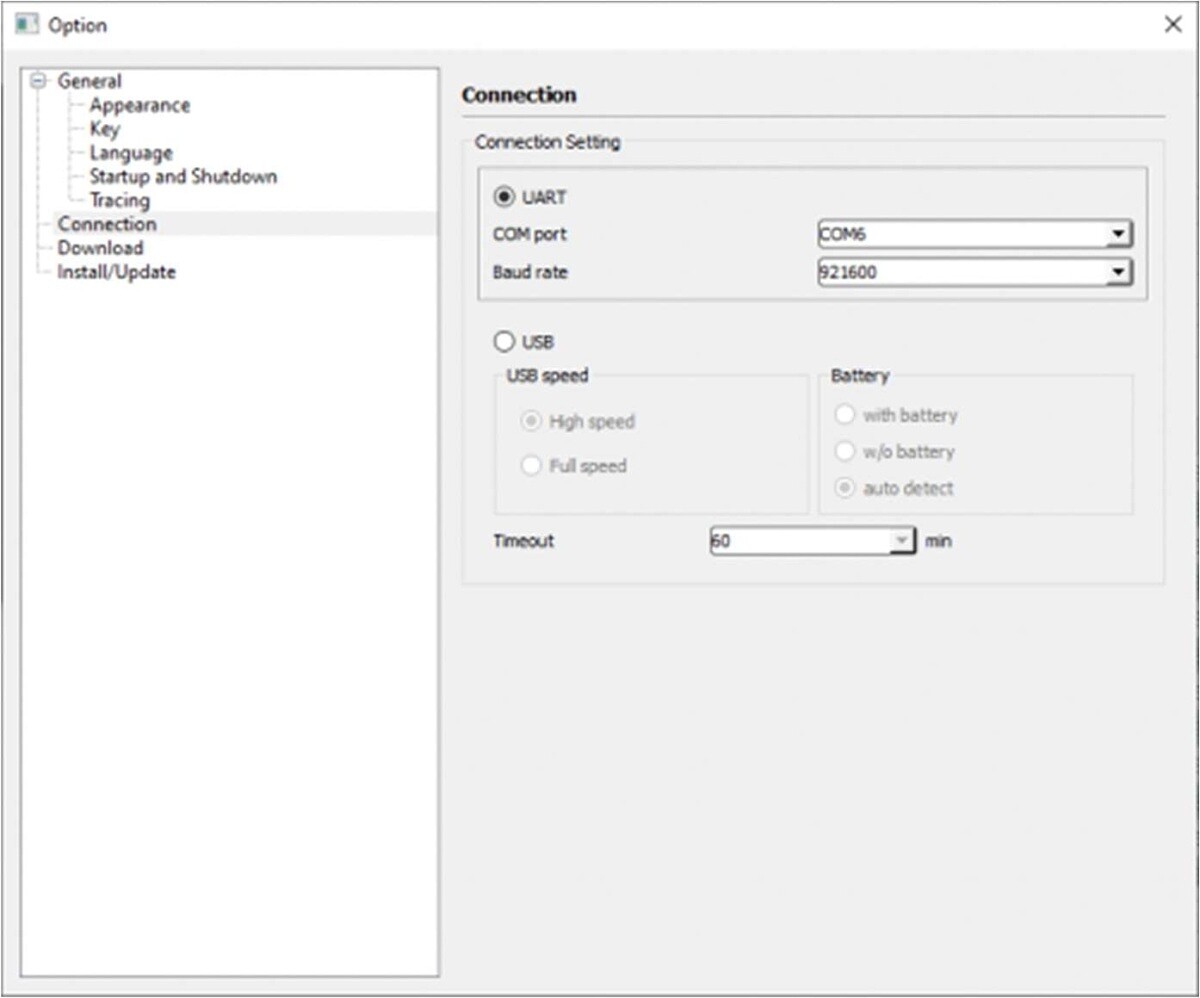

دستگاه های دارای چیپ ست MediaTek دارای BROM (حافظه فقط خواندنی بوت) هستند ، که به طور معمول اجرایی پیش بارگذار را بارگیری می کند و سپس سیستم اندروید را بوت می کند ، اما همچنین یک حالت راه اندازی جایگزین نیز دارد که به آن حالت بارگیری می گویند. این کاملاً برای سرویس های OEM در نظر گرفته شده است و می تواند برای جدا کردن آجر از دستگاه استفاده شود ، دقیقاً مانند حالت بارگیری اضطراری Qualcomm (EDL). یک برنامه اختصاصی ساخته شده توسط MediaTek به نام "SP Flash Tool" می تواند از این رابط برای فلاش نرم افزار سیستم روی دستگاه استفاده کند. از آنجا که حالت بارگیری سطح پایین به طور م overثر بر حافظه دستگاه کنترل کامل دارد ، بسیاری از تولیدکنندگان OEM از جمله Xiaomi و Realme فرایند چشمک زدن را آغاز می کنند. به دلیل این روش ، چشمک زدن میان افزار از طریق حالت بارگیری تنها توسط یک برنامه امضا شده "Download Agent" که توسط OEM مربوطه مجاز شده است ، انجام می شود ، اساساً به این معنی که شما نمی توانید تلفن هوشمند خود را فلش بزنید یا آجر از آجر کنید ، مگر اینکه مجوز از سازنده دستگاه برای انجام این کار. خوب ، انجمن توسعه دهندگان خارق العاده XDA بار دیگر به کمک شما آمده است. توسعه دهندگان Dinolek و k4y0z بر اساس بوت ROM-بهره برداری که در ابتدا توسط عضو ارشد XDA xyz` کشف شده است ، یک روش بای پس عمومی را ارائه داده اند که با طیف گسترده ای از دستگاه های مجهز به MediaTek سازگار است که در غیر این صورت احتیاج به هنگام چشمک زدن دارند. این روش که از بارهای سوit استفاده مخصوص SoC استفاده می کند ، پرس و جوهای قبل از فلش ساخته شده توسط SP Flash Tool را رهگیری می کند و مقادیر دو پارامتر مهم ("[ تأیید اعتبار پیوند سریال" "و" بارگیری اعتبار سنجی عامل) را به زور تنظیم می کند. ") به منظور ادامه روند چشمک زن بدون هیچ نوع مجوز ، نادرست است. احراز هویت با استفاده از ابزار SPassPassassing مهم است توجه داشته باشید که بارهای بهره برداری برای رهگیری موفقیت آمیز به یک درایور USB که به طور خاص تغییر داده شده نیاز دارد. اگر از Windows استفاده می کنید ، باید یک درایور فیلتر مبتنی بر libusb نصب کنید تا مجموعه پیش فرض درایورها را لغو کند. از طرف دیگر ، کاربران لینوکس باید یک patch خاص را روی هسته اعمال کنند. درصورتی که نمی خواهید سیستم عامل اصلی خود را لمس کنید ، می توانید از FireISO – یک ISO قابل بوت GNU / Linux که به طور خاص برای این منظور طراحی شده است استفاده کنید. وقتی صحبت از دسترسی به حالت بارگیری MediaTek می شود ، باید فقط دستگاه مورد نظر را فشار دهید ، دکمه افزایش صدا (میزان صدا را برای تلفن های شیائومی کاهش دهید) را نگه دارید و تلفن خود را به کامپیوتر متصل کنید. شما باید یک دستگاه سریال جدید را ببینید که در زیر دستگاه مدیریت (Windows) یا در خروجی dmesg | ذکر شده است grep usb (Linux). در این مرحله ، این فرایند ساده و 5 مرحله ای را دنبال کنید تا حفاظت از bootrom غیرفعال شود:

- Python را بارگیری و نصب کنید. کاربران ویندوز باید "افزودن Python XX به PATH" را در صورت درخواست انتخاب کنند.

- نصب وابستگی های مورد نیاز با استفاده از pip: pip install pyusb pyserial json5

- برنامه بای پس را بارگیری کنید.

- بایگانی را استخراج کنید ، برنامه را اجرا کنید و متصل شوید تلفن خود را در حالت بارگیری MediaTek قرار دهید. در پایان ورود به سیستم باید "محافظت غیرفعال" شود.

- Windows: python main.py

- Linux: ./ main.py

- پس از آن ، بدون قطع اتصال تلفن خود ، SP Flash Tool را در حالت اتصال UART اجرا کنید.

و این هم آی تی! روال احراز هویت کنار گذاشته می شود و اکنون آماده فلش / بریدن آجر از تلفن خود هستید. اگر کسی با تجربه تر بخواهد این کار را یک گام جلوتر بردارد ، می تواند یک نسخه پشتیبان از پارتیشن اصلاح شده را برای تعمیر IMEI بسته بندی شده فلش کند ، اما این از حوصله این مقاله خارج است. کدام SoC های MediaTek با این روش پشتیبانی می شوند؟ لیست SoC های موجود در حال حاضر پشتیبانی می شود در زیر یافت می شود. روش بای پس برای استفاده از همان روش در سایر چیپ ستهای MediaTek تئوریزه شده است ، اما کسی برای غیرفعال کردن روتین محافظت از بوتروم ابتدا باید بارگیری مناسبی را کد کند. mt6582

نتیجه گیری اگر بخاطر داشته باشید ، قبلاً مشخص شده بود که تراشه های MediaTek تقریباً یک سال پیش توسط هکرهای خطرناک مورد سو explo استفاده قرار می گرفت ، برای دستیابی به دسترسی ریشه ای. با توجه به این ، مشخص نیست که چرا شرکت طراحی تراشه تایوانی هنوز نقص چیپ ست های خود را برطرف نکرده است که اجازه می دهد زنجیره اعتماد را در هنگام چشمک زدن از بین ببرد. اگرچه ما فقط جنبه خوب این وضعیت را مشاهده کرده ایم ، اما وقتی صدها مدل دستگاهی که کمتر شناخته شده اند و از این تراشه های MediaTek استفاده می کنند را در نظر بگیرید از جنبه امنیتی حتی بدتر است. جنبه دیگری از وضعیت توسعه سفارشی وجود دارد جامعه ای که ما نماینده منافع آن هستیم. اکثر دستگاه های مدیاتک خود را در ترکیبی ناپایدار از آجر آسان و احیا difficult دشوار می یابند. علاوه بر این ، نیاز به مجوز اجباری واقعاً پتانسیل توسعه بازار پس از فروش را در آنها محدود می کند. روش بای پس چیزی جز یک کورسوی امید برای دارندگان دستگاه های مدیاتک نیست ، کسانی که فقط می خواهند از دردسرهای مربوط به خارج شدن از صحنه اصلاح استفاده کنند. کسانی که علاقه مند به بررسی پایگاه کد روش بای پس هستند باید به لینک GitHub زیر نگاه کنند . همچنین می توانید با مراجعه به بخش بحث با توسعه دهندگان ارتباط برقرار کنید. Authentication Bypass GitHub Repo MediaTek SP Flash Tool